HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全。为了保证这些隐私数据能加密传输,于是网 景公司设计了SSL(Secure Sockets Layer)协议用于对HTTP协议传输的数据进行加密,从而就诞生了HTTPS。

我们先抛开一切 https 相关的概念,通过这篇文章来通俗了解一下 https 的演变过程:

上面一篇文章通俗的讲解了 https 实现过程以及实现原理,这里整理下需要具备的一些基础概念

TLS/SSL

TLS/SSL全称安全传输层协议Transport Layer Security, 是介于TCP和HTTP之间的一层安全协议,不影响原有的TCP协议和HTTP协议,所以使用HTTPS基本上不需要对HTTP页面进行太多的改造。

HTTPS = HTTP + TLS/SSL

加密算法

对称加密:相同的密钥可以用于信息的加密和解密,掌握密钥才能获取信息,能够防止信息窃听,通信方式是1对1;

非对称加密:息传输1对多,服务器只需要维持一个私钥就能够和多个客户端进行加密通信,但服务器发出的信息能够被所有的客户端解密,且该算法的计算复杂,加密速度慢

散列函数Hash:常见的有 MD5、SHA1、SHA256,该类函数特点是函数单向不可逆、对输入非常敏感、输出长度固定,针对数据的任何修改都会改变散列函数的结果,用于防止信息篡改并验证数据的完整性;

TLS/SSL的功能实现主要依赖于三类基本算法:散列函数 Hash、对称加密和非对称加密,其利用非对称加密实现身份认证和密钥协商,对称加密算法采用协商的密钥对数据加密,基于散列函数验证信息的完整性。

RSA身份验证的隐患

身份验证和密钥协商是TLS的基础功能,要求的前提是合法的服务器掌握着对应的私钥。但 RSA 算法无法确保服务器身份的合法性,因为公钥并不包含服务器的信息,存在安全隐患:

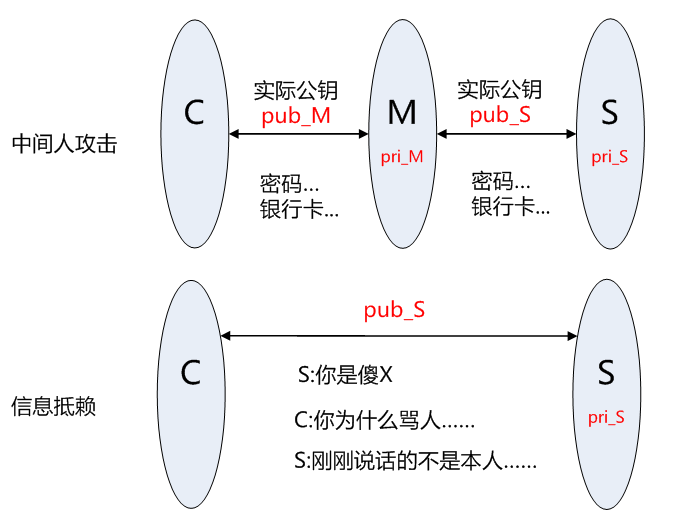

- 客户端 C 和服务器 S 进行通信,中间节点 M 截获了二者的通信;

- 节点 M 自己计算产生一对公钥 pub_M 和私钥 pri_M;

- C 向 S 请求公钥时,M把自己的公钥pub_M发给了C;

- C 使用公钥 pub_M加密的数据能够被M解密,因为M掌握对应的私钥pri_M,而 C无法根据公钥信息判断服务器的身份,从而 C和 M之间建立了”可信”加密连接;

- 中间节点 M和服务器S之间再建立合法的连接,因此 C和 S之间通信被M完全掌握,M可以进行信息的窃听、篡改等操作。

另外,服务器也可以对自己的发出的信息进行否认,不承认相关信息是自己发出。

因此该方案下至少存在两类问题:中间人攻击和信息抵赖。

CA 签发证书流程

解决上述身份验证问题的关键是确保获取的公钥途径是合法的,能够验证服务器的身份信息,为此需要引入权威的第三方机构CA(如沃通CA)。

CA 的职责为:

- 核实公钥的拥有者的信息,并颁发认证”证书”,

- 能够为使用者提供证书验证服务,即 PKI 体系(PKI基础知识)。

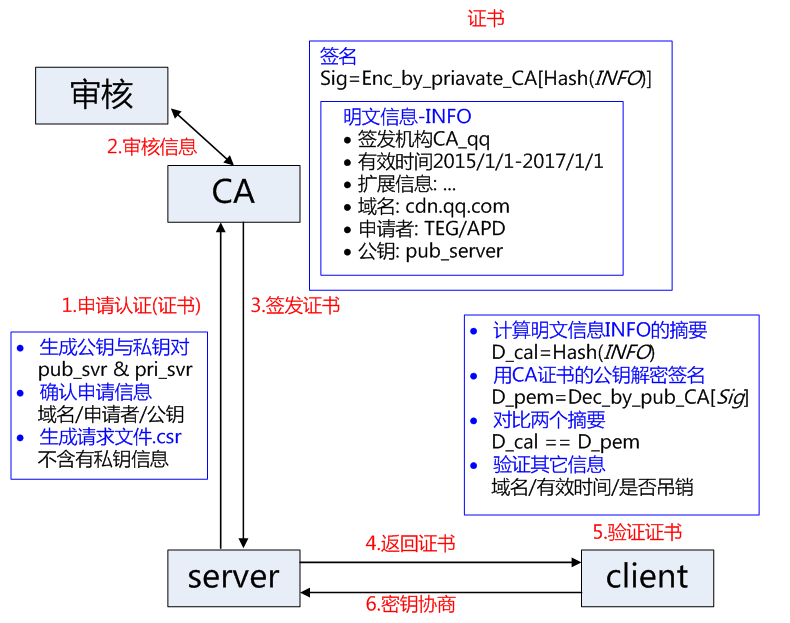

总结一下 CA 负责审核信息,然后对关键信息利用私钥进行”签名”,公开对应的公钥,客户端可以利用公钥验证签名。CA也可以吊销已经签发的证书,基本的方式包括两类 CRL 文件和 OCSP。CA使用具体的流程如下:

基本的原理为:

- 网站或域名负责人向 CA 机构申请公匙(域名/申请者/公匙)

- CA 机构通过线上、线下等多种手段验证申请者提供信息的真实性,如组织是否存在、企业是否合法,是否拥有域名的所有权等;审核通过后,CA 会对申请者签发证书。证书包含以下信息:申请者公钥、申请者的组织信息和个人信息、签发机构 CA的信息、有效时间、证书序列号等信息的明文,同时包含一个签名;签名的产生算法:首先,使用散列函数计算公开的明文信息的信息摘要,然后,采用 CA的私钥对信息摘要进行加密,密文即签名;

- 服务端将 CA 颁发的证书文件放到网站的指定目录下;

- 客户端 C 向服务器 S 发出请求时,S 返回证书文件;

- 客户端首先验证 CA 证书的合法性,然后读取证书中的相关信息;

- 客户端采用相同的散列函数计算得到信息摘要,然后,利用对应 CA 的公钥解密签名数据,对比证书的信息摘要,如果一致,则可以确认证书的合法性,即公钥合法;

- 客户端然后验证证书相关的域名信息、有效时间等信息;

- 客户端会内置信任CA的证书信息(包含公钥),如果CA不被信任,则找不到对应 CA 的证书,证书也会被判定非法

- 确定 CA 合法后,通过 CA 公钥解密得到的签名数据里包含服务端 S 的公匙

- 证书=公钥+申请者与颁发者信息+签名;

一句话总结一下 HTTPS 的加密过程:

HTTPS要使客户端与服务器端的通信过程得到安全保证,必须使用的对称加密算法,但是协商对称加密算法的过程,需要使用非对称加密算法来保证安全,然而直接使用非对称加密的过程本身也不安全,会有中间人篡改公钥的可能性,所以客户端与服务器不直接使用公钥,而是使用数字证书签发机构颁发的证书来保证非对称加密过程本身的安全。这样通过这些机制协商出一个对称加密算法,就此双方使用该算法进行加密解密。从而解决了客户端与服务器端之间的通信安全问题。

参考资料

HTTPS协议详解(一):HTTPS基础知识

HTTPS协议详解(三):PKI 体系

HTTPS协议详解(二):TLS/SSL工作原理